普适计算系统的安全性gydF4y2Ba81 - 97页gydF4y2Ba|gydF4y2Ba引用作为gydF4y2Ba

护照和eID技术gydF4y2Ba

- 2.7 kgydF4y2Ba下载gydF4y2Ba

摘要gydF4y2Ba

本章主要介绍电子身份证件(ID)的设计和实现,如电子护照和电子个人身份证件。我们概述了现有的和正在出现的概念,包括威胁和可能的对策。因此,我们的目标是阐明泛在系统的发展,其中许多工件将需要强大的电子识别,具有类似于为人类颁发的eid情况下的那些属性。gydF4y2Ba

5.1gydF4y2Ba应用场景gydF4y2Ba

开发电子身份文件(eID)的最初原因是为了防止伪造,这是一种带有电子层的身份文件。问题是,纯视觉安全措施有其局限性。电子层的引入大大改变了这种情况。gydF4y2Ba

在将电子层引入身份文件之后,很明显,设计和/或改进需要强认证的系统有多种机会。第一个明显的例子是eGate自动边界控制。gydF4y2Ba

5.1.1gydF4y2Ba远程与本地使用gydF4y2Ba

设计eID系统的动机来自于自动化边境控制和电子政务应用等情况。第一个选项是向读者展示id并在本地处理所有信息。第二种选择是使用id作为安全令牌,使我们能够与远程终端创建经过身份验证的连接。另一种方法是不使用ID,使用ID基础结构实现其功能。每一种选择都有其优缺点:gydF4y2Ba

选项0:虚拟IDgydF4y2Ba

服务运营商(以及闯入系统的网络犯罪分子)知道与身份验证有关的所有活动。这违反了安全工程的数据最小化原则。gydF4y2Ba

如果出现系统故障(例如,由于网络攻击、电信基础设施故障等),所有需要身份验证的活动都将暂停。gydF4y2Ba

存在不可忽略的通信延迟和开销。gydF4y2Ba

在响应查询之前,应该检查获取答案的权限。如果验证者没有eID,这就很难了。gydF4y2Ba

选项1:本地使用gydF4y2Ba

身份证的存在间接证明了其持有者的实际存在。gydF4y2Ba

身份和数据验证不需要在线访问,尽管来自id发行人的强有力保证。gydF4y2Ba

与芯片的交互可能使生物特征验证不涉及任何外部数据库。读取器获得的生物特征数据可以直接与eID中存储的数据进行比较。因此,系统中的任何安全漏洞都不会暴露整个人口的生物特征数据。gydF4y2Ba

选项2:远程使用gydF4y2Ba

在身份验证过程中,eID作为“您拥有什么”和“您知道什么”组件参与其中,因为通常情况下,eID需要我们提供用户的激活密码。gydF4y2Ba

在远程身份验证中,很难检查用户是否真的在线路的另一边。一个id充当了这种存在的间接证明:它在协议执行中的参与以一种加密的方式进行检查,同时可以合理地假设id的所有者不会将其借给/给第三方。gydF4y2Ba

5.1.2gydF4y2Ba演员和场景gydF4y2Ba

确定涉及eID的流程的参与者使我们能够看到与此术语相关的各种解决方案。下面我们列出了一些情况:gydF4y2Ba

Owner-eID-Reader:gydF4y2Ba例如:边防检查站。gydF4y2Ba

旅行者向登机口出示护照。边境管制人员不参与这一过程(除非需要额外的处理或旅客需要协助)。护照持有人参与了该协议,因为生物特征数据被扫描,并与护照中存储的数据进行比较。在某些数据保护场景下,需要提供护照持有人的密码。gydF4y2Ba

eID-Reader:gydF4y2Ba例如:带有年龄验证的自动售货机。gydF4y2Ba

仅出售成人商品(酒精等)的自动售货机必须核实购买者的年龄。这个过程必须顺利进行,不能惹恼买家。该议定书应保证所涉及的身份证明是真实的,并且该身份证明是为已达到法定年龄的人签发的。不应透露关于id持有人的其他数据。gydF4y2Ba

Owner-eID-Reader-Terminal:gydF4y2Ba例如:向电子政府当局提交索赔。gydF4y2Ba

在这种情况下,阅读器充当位于eID和远程终端之间的中间人传输设备。它提供了在两者之间建立通道的技术手段,而协议的核心部分是在eID和终端之间运行。阅读器的第二个作用是授权eID所有者使用eID执行一些操作——例如签署提交给终端的数字文档。gydF4y2Ba

eID-Reader宰牲节(s):gydF4y2Ba例如:车对车通信。gydF4y2Ba

在不久的将来,一个新的应用领域可能会出现,在这个领域中,自动设备(如汽车)可以直接通信,并对自己的行为做出决定。在许多情况下,这将需要强身份验证。例如:gydF4y2Ba同时要保护认证方的隐私。gydF4y2Ba人们必须识别那些可能以恶意方式工作或仅仅为了自己的利益而滥用协议的非授权设备。gydF4y2Ba

可能有必要确定交通规则的违反者和交通事故的肇事者。gydF4y2Ba

eID-PC:gydF4y2Ba例如:用户存在验证。gydF4y2Ba

在某些情况下,用户操作终端,除了初始认证外,我们还需要对其存在进行持续验证。这涉及诸如为执行某些金融业务或与安全有关的业务(如铁路或空中交通)而操作终端等情况。我们必须确保未经授权的人员在未关闭会话的情况下离开终端时不能执行任何操作。gydF4y2Ba

另一个主要应用领域是医疗服务,特别是向保险公司提交的医疗记录的认证。为了见证医疗交易,需要与患者的身份证一起创建在场证明。gydF4y2Ba

Owner-eID-PC:gydF4y2Ba[示例]签名创建。gydF4y2Ba

id可以使我们创建与手写签名在法律上等同的数字签名。在这种情况下,eID持有签名密钥并创建签名,前提是eID所有者明确地给予他们的同意。gydF4y2Ba

5.1.3gydF4y2Ba协议执行的目标gydF4y2Ba

身份资料确认gydF4y2Ba:确认打印在id上或验证者可以其他方式获得的有关所有者的数据(例如,id持有人的面部图像),gydF4y2Ba

属性确认gydF4y2Ba:一个id没有显示识别信息(包括间接的信息,如id的序列号),而是显示(经过认证的)id所有者的属性,gydF4y2Ba

密钥交换gydF4y2Ba: id与终端建立相互认证的密钥,用于建立安全通信;gydF4y2Ba

eID存在的认证和证明gydF4y2Ba:易挥发性或非易挥发性证明身份证的存在,在第二种情况下,该证明可用于对付第三方,gydF4y2Ba

用户存在的身份验证和证明gydF4y2Ba:我们检查所有者是否持有参与协议的id(与前面的情况不同的是,id持有人参与了这个过程,例如通过生物特征或密码验证),gydF4y2Ba

终端身份验证gydF4y2Ba:对(远程)终端的身份和访问权限进行认证,gydF4y2Ba

确认业主同意gydF4y2Ba:提供一个(隐含的)证明,证明id的所有者同意某事。gydF4y2Ba

5.2gydF4y2Ba威胁和安全要求gydF4y2Ba

5.2.1gydF4y2Ba资产gydF4y2Ba

密码:gydF4y2Ba用于激活id的电子层或用于密码认证协议的密码或PIN号码,gydF4y2Ba

密钥:gydF4y2Ba用于id或终端认证的秘密密钥,gydF4y2Ba

个人资料:gydF4y2Ba关于文件所有者的数据,包括印在身份文件的物理层上的姓名和其他身份属性,gydF4y2Ba

敏感数据:gydF4y2Ba存储在id的电子层的数据,这些数据不存在于物理层(通常是关于文件所有者的生物特征数据:虹膜扫描、指纹等)。gydF4y2Ba

数据真实性:gydF4y2Ba我们会考虑存储在eID内存中的数据的完整性和原创性,gydF4y2Ba

eID的真实性:gydF4y2BaeID作为一种设备的完整性和独创性,gydF4y2Ba

通信的保密性:gydF4y2Ba防止未经授权的人士查阅透过以id建立的通讯通道交换的资料,gydF4y2Ba

仅限访问授权终端:gydF4y2Ba将敏感数据的访问限制在授权终端,gydF4y2Ba

id使用和位置的隐私:gydF4y2Baid使用数据的保密性,包括例如参与交互的终端的身份、交互时间和交换的数据。gydF4y2Ba

注意,在某些场景中,需要证明文档与阅读器交互。但是,一般来说,用户的隐私应得到保护,数据的访问应仅限于授权方。gydF4y2Ba

鲁棒性:gydF4y2Ba一个id必须正常工作,不管之前执行了什么,可能有错误。gydF4y2Ba

5.2.2gydF4y2Ba威胁gydF4y2Ba

对身份证件的主要威胁是gydF4y2Ba伪造gydF4y2Ba.攻击者可能会试图创建一个假的id,它的行为与真实的id类似,并提供像与真实的id交互时一样可被接受的数据。gydF4y2Ba

对手可能会试图gydF4y2Ba克隆gydF4y2Ba一个宰牲节。gydF4y2Ba

除非通过生物特征认证或密码验证的保护继续有效,否则克隆可以被外表相似的人使用,也可以用于远程应用程序。特别是,id克隆可能导致身份盗窃,并产生深远的后果。注意,破坏id的密钥可能被视为部分伪造或克隆。gydF4y2Ba

另一个威胁是使用没有gydF4y2Ba主人的同意gydF4y2Ba.这在无线通信中尤其有可能,在无线通信中,甚至可以在车主不知情的情况下启动与id的交互。通常,id是通过密码来保护的,密码要么由所有者手动输入,要么从文档表面读取。gydF4y2Ba

由于密码通常具有较低的熵(例如,在PIN的情况下,4-6位数字),它可能被对手猜到。一种常见的保护机制是在有限次数的失败尝试后阻止一个id,但这将允许对手发起拒绝服务攻击——特别是在无线通信的情况下。在非阻塞密码的情况下,攻击者可以尝试使用暴力字典攻击猜出正确的密码。如果人为地减慢协议的执行速度,使单个交互需要2秒,那么威胁只会减少。gydF4y2Ba

另一方面,还存在脱机攻击的威胁,攻击者分析id和诚实的以及不诚实的读者之间的通信记录。另一种情况是简单地从恶意阅读器泄漏密码。gydF4y2Ba

另一种威胁来自恶意终端,它们与id的电子层交互,并试图接收超过允许的数据。这可能涉及id身份(例如,如果id持有人没有提供密码)或敏感数据,如生物特征数据(如果终端没有正确验证)。不管我们在说什么gydF4y2Ba升级访问权限gydF4y2Ba通过绕过eID使用的访问控制机制。注意,破坏用于终端身份验证的密钥本质上是这种攻击的一个步骤。gydF4y2Ba

恶意终端和观察通信的各方可能利用与id的交互来说服第三方其位置和活动。的弱形式gydF4y2Ba位置和活动追踪gydF4y2Ba攻击者为了自己的目的而获取这些数据,例如,通过观察交互或启动一个会话,目的是了解其范围内的eid的身份。gydF4y2Ba

对手还可以通过以下方式获取个人数据gydF4y2Ba窃听gydF4y2Ba在诚实的id和诚实的读者/终端之间进行安全和经过验证的通信。要执行这种攻击,攻击方必须破坏通信通道的机密性或劫持已经建立的会话。gydF4y2Ba

威胁-资产依赖表gydF4y2Ba

威胁/资产gydF4y2Ba |

密码gydF4y2Ba |

秘密密钥gydF4y2Ba |

个人资料gydF4y2Ba |

敏感数据gydF4y2Ba |

数据的真实性gydF4y2Ba |

eID的真实性gydF4y2Ba |

通信保密gydF4y2Ba |

有限的访问gydF4y2Ba |

使用/位置隐私gydF4y2Ba |

|---|---|---|---|---|---|---|---|---|---|

开斋节伪造gydF4y2Ba |

✓gydF4y2Ba |

✓gydF4y2Ba |

|||||||

开斋节克隆gydF4y2Ba |

✓gydF4y2Ba |

✓gydF4y2Ba |

✓gydF4y2Ba |

✓gydF4y2Ba |

✓gydF4y2Ba |

?gydF4y2Ba |

|||

主人的同意gydF4y2Ba |

✓gydF4y2Ba |

✓gydF4y2Ba |

✓gydF4y2Ba |

?gydF4y2Ba |

✓gydF4y2Ba |

✓gydF4y2Ba |

|||

升级访问权限gydF4y2Ba |

✓gydF4y2Ba |

✓gydF4y2Ba |

✓gydF4y2Ba |

||||||

位置和活动追踪gydF4y2Ba |

✓gydF4y2Ba |

||||||||

窃听gydF4y2Ba |

✓gydF4y2Ba |

✓gydF4y2Ba |

✓gydF4y2Ba |

✓gydF4y2Ba |

✓gydF4y2Ba |

✓gydF4y2Ba |

5.3gydF4y2Ba用于eIDs的密码协议gydF4y2Ba

在本节中,我们将介绍一些在各种现有id解决方案中实现和使用的加密协议,这些协议可以解决上述问题。gydF4y2Ba

5.3.1gydF4y2Ba防止eID伪造gydF4y2Ba

ICAO(国际民用航空组织)采用的一种简单方法(见[gydF4y2Ba291gydF4y2Ba]),用于存储所有相关数据gydF4y2BaDgydF4y2Ba1gydF4y2Ba、……gydF4y2BaDgydF4y2BangydF4y2Ba在电子层,计算gydF4y2BahgydF4y2Ba: =散列(散列(gydF4y2BaDgydF4y2Ba1gydF4y2Ba),…,哈希(gydF4y2BaDgydF4y2BangydF4y2Ba)和id签发人的电子签署gydF4y2BahgydF4y2Ba.然后,就可以检查签名并验证数据gydF4y2BaDgydF4y2Ba1gydF4y2Ba、……gydF4y2BaDgydF4y2BangydF4y2Ba是真实的。(注意,也可以验证签名时只有一些gydF4y2BaDgydF4y2Ba我gydF4y2Ba,而对于其余的值gydF4y2BaDgydF4y2BajgydF4y2Ba只有散列(gydF4y2BaDgydF4y2BajgydF4y2Ba)。而且,可以将这些数据与存储在文档物理层中的数据进行比较。gydF4y2Ba

给出的解称为gydF4y2Ba被动认证gydF4y2Ba(PA)。gydF4y2Ba

不幸的是,它不能防止id克隆,因为所有存储在id中的数字数据都可以在正常交互过程中呈现给读者。gydF4y2Ba

5.3.2gydF4y2Ba执行业主同意gydF4y2Ba

- 1.gydF4y2Ba

对手直接与id通信,gydF4y2Ba

- 2.gydF4y2Ba

对手正在窃听诚实的双方之间的互动。gydF4y2Ba

在前一种情况下,对手可以通过与id开始交互来尝试所有可能的密码。然而,eID可能会增加它的响应时间,例如1-2秒,以减缓攻击。gydF4y2Ba

此外,密码可能包括打印在id上的代码gydF4y2Ba机读区gydF4y2Ba(MRZ)和由阅读器光学读取。这段代码的熵可能比人类可记忆的密码高得多。gydF4y2Ba

由于后一种情况,密码不能以一种使对手能够学习它并在以后与id通信时重用它的形式传输。民航组织通过的一项称为基本访问控制的解决办法已考虑到这一点。在这个协议中,与id相对应的固定密码被用来(1)加密用于派生会话密钥的随机nonces,(2)创建认证这些nonces的mac。如果任何一方使用了错误的密码,则协议将失败。密码是从MRZ区域的光学扫描数据中获得的,因此护照必须是gydF4y2Ba所示gydF4y2Ba它的主人。不幸的是,BAC允许进行脱机攻击,即,给定通信的文本,对手可以应用穷举字典攻击来了解密码[gydF4y2Ba375gydF4y2Ba].gydF4y2Ba

- 1.gydF4y2Ba

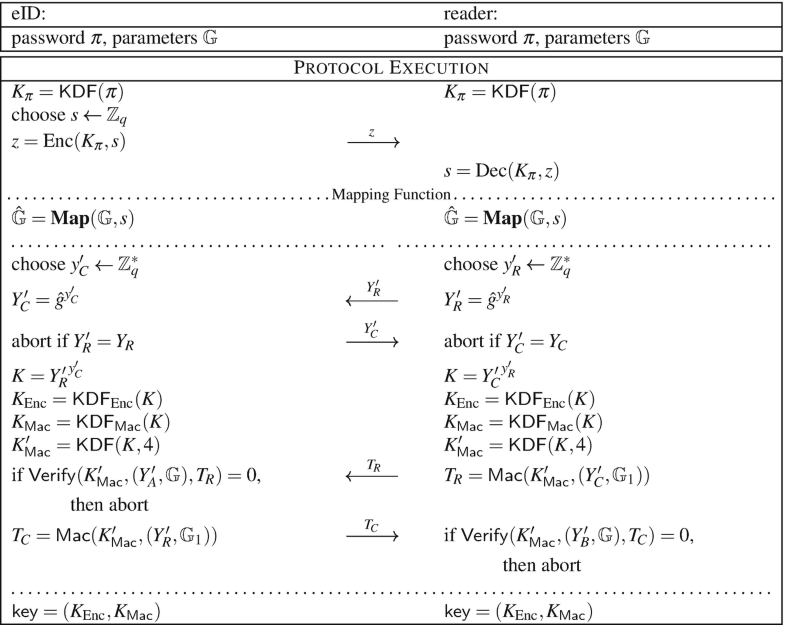

发送密文Enc(gydF4y2BaKgydF4y2Ba πgydF4y2Ba,gydF4y2Ba年代gydF4y2Ba)给读者gydF4y2Ba年代gydF4y2Ba是随机和关键gydF4y2BaKgydF4y2Ba πgydF4y2Ba由密码派生而来,gydF4y2Ba图5.1gydF4y2Ba

同步协议gydF4y2Ba

- 2.gydF4y2Ba

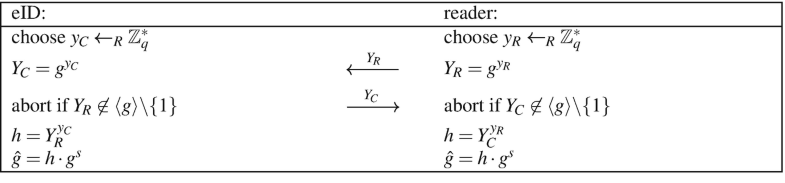

使用基于秘密的映射函数gydF4y2Ba年代gydF4y2Ba推导出新的参数gydF4y2Ba\(\hat {\mathbb {G}}\)gydF4y2Ba用一台新发电机gydF4y2Ba\(\帽子{g} \)gydF4y2Ba对于Diffie-Hellman协议,gydF4y2Ba

- 3.gydF4y2Ba

应用Diffie-Hellman密钥交换得到主密钥gydF4y2BaKgydF4y2Ba,gydF4y2Ba

- 4.gydF4y2Ba

交换消息身份验证标记gydF4y2BaTgydF4y2BaRgydF4y2Ba,gydF4y2BaTgydF4y2BaCgydF4y2Ba基于密钥派生而来gydF4y2BaKgydF4y2Ba.gydF4y2Ba

ICAO标准中指定的映射功能有两种变体:通用映射和集成映射。在前一种情况下,gydF4y2Ba\(\hat {g}=h \cdot g^s\)gydF4y2Ba,在那里gydF4y2BahgydF4y2Ba密钥是使用标准的Diffie-Hellman协议生成的参数吗gydF4y2Ba\ (\ mathbb {G} \)gydF4y2Ba.在后一种情况下,gydF4y2Ba\(\帽子{g}: = \ mathrm{哈希}(s, r) \)gydF4y2Ba在哪里gydF4y2BargydF4y2Ba是由读者选择的随机数。gydF4y2Ba

协议的通用映射版本的安全性基于以下参数。我们可以创建一个虚拟协议gydF4y2BahgydF4y2Ba不是由Diffie-Hellman协议派生的,而是一个随机元素。由于Diffie-Hellman问题的复杂性,执行离线攻击的对手无法检测到这种变化。然而,在虚拟协议中,所有交换的数据都是随机独立的gydF4y2Ba年代gydF4y2Ba.因此,不可能得到任何关于gydF4y2Ba年代gydF4y2Ba.类似的论点也适用于集成映射。请注意,gydF4y2Ba\(\帽子{g} \)gydF4y2Ba从来不发生在沟通和价值观上gydF4y2Ba\ (Y ^ {\ '} _C \)gydF4y2Ba,gydF4y2Ba\ (Y ^ {\ '} _R \)gydF4y2Ba都是均匀分布的,因为所用的基团有素数阶。唯一的关系gydF4y2Ba\(\帽子{g} \)gydF4y2Ba是否隐藏在协议伙伴派生的方式中gydF4y2BaKgydF4y2Ba.但是,我们可以再次考虑虚拟协议gydF4y2BaKgydF4y2Ba由随机元素替换。即使攻击者知道了密钥,他们也无法观察到这种变化gydF4y2BaKgydF4y2Ba.Bender等人提出了PACE协议的部分安全性证明。[gydF4y2Ba72gydF4y2Ba和coon等人的PACE集成映射。[gydF4y2Ba153gydF4y2Ba].gydF4y2Ba

基于密码的方案的一个重要特性是如何响应使用错误密码的身份验证尝试。在任何情况下,失败的尝试都是指示密码不正确的信息。重要的一点是不应该向攻击者透露任何其他信息。注意,PACE有这样的属性:第一,随机数的密文gydF4y2Ba年代gydF4y2Ba不显示有关依赖于密码的加密密钥的任何信息。第二,在最终的Diffie-Hellman密钥交换中交换的随机挑战与密码是随机独立的。依赖于密码的消息gydF4y2BaTgydF4y2BaCgydF4y2Ba发送gydF4y2Ba后gydF4y2Ba正面验证gydF4y2BaTgydF4y2BaRgydF4y2Ba所以gydF4y2BaTgydF4y2BaCgydF4y2Ba不传输,如果密码不正确!gydF4y2Ba

5.3.3gydF4y2BaEID认证和防止克隆gydF4y2Ba

eID克隆的威胁也被称为gydF4y2Ba模拟攻击gydF4y2Ba,因为克隆id的用户可能冒充其合法所有者。这种攻击在被动身份验证的情况下很容易执行,因为id中的所有数据也可以在它之外使用。解决这个问题的一个明显的方法是使用一个eID公钥作为文档颁发者认证的数据的一部分,在eID的内存中存储相应的秘密密钥,并基于这些密钥运行一个身份验证协议。显然,这种解决方案只有在从eID导出密钥不可行的情况下才有意义。gydF4y2Ba

国际民航组织的机器可读旅行证件标准规定了两种可用于验证芯片身份的加密协议。第一种称为主动身份验证(AA),它依赖于挑战-响应范式。终端向护照发送一个挑战,护照在这个挑战下用一个签名进行响应。最后,终端根据从ePassport的存储器读取的已验证数据中存储的公钥验证签名。gydF4y2Ba

第二种解决方案叫做芯片认证v.2(ChA v.2)是由BSI引入的,作为所谓的扩展访问控制(EAC)协议栈的一部分,在该协议中,在同一协议中检查终端的权限。ChA v.2是一个静态的Diffie-Hellman协议:它只是一个简单的Diffie-Hellman密钥交换协议,其中来自id的挑战被它的公钥取代gydF4y2BaygydF4y2Ba=gydF4y2BaggydF4y2BaxgydF4y2Ba.正如在Diffie-Hellman密钥交换协议中,只要知道挑战的离散对数,就可以推导出共享密钥,id推导出密钥的能力作为它知道密钥的证据gydF4y2BaxgydF4y2Ba.gydF4y2Ba

ChA v.2的主要优点是它生成一个新的会话密钥,可用于保护id和终端之间的通信。注意,上一小节中讨论的协议在id和阅读器之间建立了一个安全通道,阅读器不一定是终端的一部分。例如,如果id用于在线活动,那么读卡器充其量只是用户系统的一部分。gydF4y2Ba

PACE的一般映射gydF4y2Ba

漏泄电阻gydF4y2Ba

协议PACE-CAM可以作为对恶意或糟糕实现的可能防御的一个例子。的离散对数泄漏的危险是该协议的关键威胁之一gydF4y2BapkgydF4y2BaCgydF4y2Ba(从而可以克隆有关的id)。gydF4y2Ba

假设在协议执行期间,eID首先选择gydF4y2BaygydF4y2BaCgydF4y2Ba然后计算gydF4y2BawgydF4y2Ba=gydF4y2BaygydF4y2BaCgydF4y2Ba∕gydF4y2BaskgydF4y2BaCgydF4y2Ba(如在[gydF4y2Ba73gydF4y2Ba])。显然关键是gydF4y2BaskgydF4y2BaCgydF4y2Ba在创建弱随机数生成器的情况下暴露gydF4y2BaygydF4y2BaCgydF4y2Ba.在[gydF4y2Ba257gydF4y2Ba的计算方式略有不同。也就是说,gydF4y2Baw \ \ (Y_C = pk_C ^)gydF4y2Ba,因为gydF4y2BawgydF4y2Ba随机选择,没有计算gydF4y2BawgydF4y2Ba在最后阶段。最重要的特征是价值gydF4y2BaygydF4y2BaCgydF4y2Ba根本不会出现。然而,元素gydF4y2BahgydF4y2Ba必须通过eID以稍微不同的方式计算:而不是计算gydF4y2Ba\ (h = Y_R ^ {y_C} \)gydF4y2Ba,则计算eIDgydF4y2Ba\ (h = (Y_R w ^) ^ {sk_C} \)gydF4y2Ba.求幂gydF4y2BaskgydF4y2BaCgydF4y2Ba可以在不执行其他操作的独立硬件区域中执行。就这样,秘钥gydF4y2BaskgydF4y2BaCgydF4y2Ba本质上是安全的,即使对手可以访问此硬件区域之外的所有值。gydF4y2Ba

对于使用DSA和Schnorr等签名的协议,需要特别注意。在这种情况下,短暂随机值的泄漏会导致长时间密匙的泄漏,对于这个问题似乎没有简单的补救办法。gydF4y2Ba

5.3.4gydF4y2Ba验证终端及其权限gydF4y2Ba

猜到或知道id的激活密码的终端可能试图从id中读取敏感数据。因为它知道激活密码,它可以与id交互,但不应该能够访问所有数据。该问题在终端认证v.2中得到了解决(TA v.2),它实际上是一个标准的挑战-响应协议:id生成一个随机的nonce,终端用这个nonce的签名和一个临时公钥的指纹进行响应,这个公钥是对作为ChA v.2一部分执行的静态Diffie-Hellman密钥协议的挑战。为了签名验证,终端提供其公钥的证书。该证书特别声明终端允许从eID中读取哪些数据。为了验证证书的真实性,文档对终端提供的证书链进行验证。第一个提供的证书使用信任的根进行验证,即,在id中存储的颁发者的公钥。gydF4y2Ba5.4gydF4y2Ba).gydF4y2Ba

5.3.5gydF4y2Ba相互作用证明gydF4y2Ba

在这个场景中,我们考虑一个恶意的阅读器/终端,它试图将通信或交互的文本出售给第三方。这样的文本可能包含有关文档所有者的有价值的信息(例如,位置、使用的服务)。可以实现的最佳保护是,阅读器/终端可以创建一个协议抄本(包括通常只对阅读器/终端可用的值),它与来自实际执行的抄本没有区别。这也应该与读取器/终端偏离协议描述的执行有关。那么,由阅读器/终端提供的文本对第三方没有价值。gydF4y2Ba

一般来说,在id中实现的任何协议都应该支持可推诿性:id和终端/阅读器都不应该能够证明与id的交互已经发生并具有给定的形式。注意,AA为第三方提供了强有力的相互作用证明,而对于ChA v.2、PACE、PACE- cam则满足了可推诿性。对于TA v.2,从终端收集的签名是交互的证明(与未指定的id)。gydF4y2Ba

5.3.6gydF4y2Ba被动跟踪gydF4y2Ba

像PA这样的协议支持跟踪——一个id响应显式的识别数据。BAC的情况略好一些。但是,一旦攻击者了解到被追踪者的id用来建立连接的秘密密钥,攻击者就可以对所有记录的通信进行试解密,并识别被追踪者的id。对于像PACE和PACE- cam这样的协议,情况就不同了,在建立安全通道之后,身份信息就会暴露出来。甚至与密码相关的数据也以非常谨慎的方式传输——通过随机值的密文gydF4y2Ba年代gydF4y2Ba.对于ChA v.2,情况稍微复杂一些:如果首先执行PACE,那么ChA v.2由PACE建立的秘密通道保护。否则,用于静态Diffie-Hellman的公钥传输将暴露id的身份。这是设计ChA v.3的原因之一,其中协议从常规的Diffie-Hellman密钥交换开始。gydF4y2Ba

5.3.7gydF4y2Ba窃听gydF4y2Ba

虽然讨论的大多数协议运行密钥交换协议并自动支持已建立会话的机密性,但仍存在一些微妙的问题,例如会话被劫持的威胁。特别是当协议一个接一个地执行时,协议伙伴需要确保在此期间对手没有接管一方的通信。例如,TA v.2和ChA v.2通过TA v.2执行过程中为ChA v.2执行过程中使用的终端临时密钥的指纹创建的签名进行耦合。类似地,虽然PACE不能抵御MiTM攻击(由知道密码的对手发起),但运行激活攻击使id和读取器建立共享密钥似乎是不可实现的gydF4y2BaKgydF4y2Ba好叫敌人也知道。gydF4y2Ba

总结gydF4y2Ba

所讨论的协议所处理的威胁gydF4y2Ba

威胁/协议gydF4y2Ba |

巴勒斯坦权力机构gydF4y2Ba |

速度gydF4y2Ba |

ChA 2gydF4y2Ba |

助教gydF4y2Ba |

PACE-CAMgydF4y2Ba |

|---|---|---|---|---|---|

开斋节伪造gydF4y2Ba |

✓gydF4y2Ba |

✓gydF4y2Ba |

✓gydF4y2Ba |

||

开斋节克隆gydF4y2Ba |

✓gydF4y2Ba |

✓gydF4y2Ba |

|||

未经业主同意gydF4y2Ba |

✓gydF4y2Ba |

✓gydF4y2Ba |

|||

未经授权的数据访问gydF4y2Ba |

✓gydF4y2Ba |

||||

位置和活动追踪gydF4y2Ba |

✓gydF4y2Ba |

✓gydF4y2Ba |

|||

窃听gydF4y2Ba |

✓gydF4y2Ba |

✓gydF4y2Ba |

间接gydF4y2Ba |

✓gydF4y2Ba |

5.4gydF4y2Ba公钥基础设施gydF4y2Ba

在标准情况下,公钥基础设施(PKI)是建立在信任关系之上的。用户选择gydF4y2Ba信任的根源gydF4y2Ba-他信任的实体。信任的根可以将信任委托给其他实体,从而创建gydF4y2Ba信任链gydF4y2Ba.最后,用户将接受/信任任何能够证明自己是信任链成员的实体。为了确认信任关系,实体颁发用其密钥签名的证书。gydF4y2Ba

信任的根被设置为一个实体,即gydF4y2Ba验证证书颁发机构的国家gydF4y2Ba(CVCA),gydF4y2Ba

CVCA将其权利委托给国内和国外的文档验证者,后者将权利委托给终端——因此信任链的长度最多为2,gydF4y2Ba

证书有一个表格,可以在资源有限的硬件上方便地进行验证(gydF4y2Ba卡可验证证书gydF4y2BaCVC)。gydF4y2Ba

id没有可用的内存来存储crl,gydF4y2Ba

一个id不能直接访问OCSP服务器,gydF4y2Ba

从实际的角度来看,核实可能太慢了,gydF4y2Ba

一个id没有内部电池,因此没有内部时钟。它只能存储最后一次看到的时间,因此终端可能使用过期的CRL对自己进行身份验证。gydF4y2Ba

5.5gydF4y2BaeID系统面临的挑战gydF4y2Ba

在本节中,我们将关注一些与eIDs不直接相关的基本问题,但这些问题对eIDs在实践中的成功至关重要。gydF4y2Ba

eIDs的部署gydF4y2Ba

由于财政成本,部署eIDs必须是一个连续的过程,生产能力在一段时间内均匀使用。因此,废除eIDs并大规模地用新的替换可能是不可实现的。不幸的是,不能排除在部署后会发现安全漏洞或漏洞。因此,为这种不以替换为基础的情况提前设计实用策略是合理的。gydF4y2Ba

由于身份证件的签发时间很长(个人身份证件和护照通常是10年),不可避免的是,许多代身份证件将不得不与现有系统共存并相互作用。另一方面,如果用户获得一个新的id来替换过期的id,那么他们应该能够以同一个人的身份继续所有活动。这可能是一个问题,因为将签名密钥从旧的id转移到新的id在技术上可能是不可能的或被禁止的,例如,由于对“安全签名创建设备”的要求。gydF4y2Ba

恶意提供方/文档发布方gydF4y2Ba

在将id交给所有者之前,它必须通过硬件和软件提供商以及负责id个性化的文档发行者实施的程序。这些程序可能不够严格和/或取决于这些当事人的内部政策。这可能为实现活板门或有意创建安全漏洞打开大门。gydF4y2Ba

恶意硬件提供者可以实现秘密后门,以揭示id的秘密密钥(在个性化过程中创建),或者提供跟踪id的方法。文档发布者可以在软件中实现类似的后门。恶意发布者仍然可以推断出用户的信息,即使软件受到某种保护(例如,由不同的机构安装)。在许多情况下,加密协议使用的秘密密钥可以在卡上生成(即,通过eID而不向任何人透露秘密密钥)。但是,文档的所有者没有gydF4y2Ba保证gydF4y2Ba密钥就是这样产生的。而且,在许多情况下,秘密密钥不能在卡上生成,因为必须涉及秘密系统密钥。gydF4y2Ba

另一种攻击技术是使用有缺陷的随机数生成器,它允许攻击者预测文档生成的秘密密钥,并根据id生成的随机性破坏任何协议。这个问题也可能是由有缺陷的软件库引起的。这就是爱沙尼亚eID的情况,其中许多RSA模是用一种易于分解的方式创建的。gydF4y2Ba

互操作性gydF4y2Ba

终端gydF4y2BaTgydF4y2Ba的连接请求重定向gydF4y2BaJgydF4y2Ba到在线认证服务gydF4y2Ba一个gydF4y2Ba的原产国gydF4y2BaJgydF4y2Ba,gydF4y2Ba

一个gydF4y2Ba运行验证过程,gydF4y2Ba

在得到肯定的回答后gydF4y2Ba一个gydF4y2Ba终端gydF4y2BaTgydF4y2Ba建立与gydF4y2BaJgydF4y2Ba.gydF4y2Ba

它不适用于离线的eid阅读器场景,gydF4y2Ba

阅读器必须运行欧盟通知的所有协议,gydF4y2Ba

当认证服务了解到eID在某个地方是活动的。对于某些协议,在线身份验证服务可以了解会话密钥并能够窃听通信。gydF4y2Ba

User-eID交互gydF4y2Ba

暂时屏蔽自己的eIDgydF4y2Ba

获取他们以前的活动记录。gydF4y2Ba

5.6gydF4y2Ba未来的发展方向gydF4y2Ba

可组合性gydF4y2Ba

eID协议设计者的主要目标应该是可组合性。也就是说,给定有限数量的加密过程,就应该能够实现所有所需的功能,甚至为新的应用程序留下空间。这种方法不仅可以确保用更便宜的硬件(即更少的代码意味着更少的内存使用)创建一个id,而且还可以更容易地创建和重用正式的安全分析。gydF4y2Ba

扩展gydF4y2Ba

在eID中实现的协议栈应该允许扩展。特别是,应该能够在现有堆栈之上构建新的安全特性。gydF4y2Ba

简单的协议更改gydF4y2Ba

如果发现了安全缺陷,协议设计者应该专注于简单的修复,只对现有协议进行微小的更改。这不仅简化了新协议的安全性分析,而且加快了认证过程。此外,对于现有协议的扩展,也应该采用相同的方法。一个很好的例子是PACE- cam协议,它与PACE仅有微小的不同,但显著改进了它。gydF4y2Ba

笔记gydF4y2Ba

确认gydF4y2Ba

两位作者“Lucjan Hanzlik和miros华沙kutyowski”都得到了波兰国家科学中心项目OPUS no 2014/15/B/ST6/02837的支持。gydF4y2Ba

参考文献gydF4y2Ba

-

72.gydF4y2BaJens Bender, Marc Fischlin和Dennis Kügler。PACE密钥协议的安全性分析。在Pierangela Samarati, Moti Yung, Fabio Martinelli和Claudio Agostino Ardagna的编辑中,gydF4y2Ba信息安全,第十二届国际会议,ISC 2009,比萨,意大利,2009年9月7-9日。诉讼gydF4y2Ba,卷5735gydF4y2Ba计算机科学课堂讲稿gydF4y2Ba, 33-48页。beplay登入施普林格,2009年。gydF4y2Ba谷歌学者gydF4y2Ba

-

73.gydF4y2BaJens Bender, Marc Fischlin和Dennis Kügler。机器可读旅行证件CA协议。罗德里克·布卢姆和彼得·利普作为编辑,gydF4y2Ba信任的系统gydF4y2Ba,卷8292gydF4y2Ba计算机科学课堂讲稿gydF4y2Ba,第17-35页。beplay登入施普林格国际出版社,2013年。gydF4y2Ba谷歌学者gydF4y2Ba

-

153.gydF4y2BaJean-Sbastien Coron, Aline Gouget, Thomas Icart和Pascal Paillier。补充访问控制(pace v2):对pace集成映射的安全性分析。gydF4y2BaIACR密码学ePrint档案gydF4y2Ba, 2011:58, 2011。gydF4y2BazbMATHgydF4y2Ba谷歌学者gydF4y2Ba

-

257.gydF4y2BaLucjan Hanzlik, Łukasz Krzywiecki,和mirossaaw kutyowski。简化的PACE|AA协议。在Robert H. Deng和Tao Feng两位编辑中,gydF4y2Ba信息安全实践与经验——第九届国际会议,ISPEC 2013,中国兰州,2013年5月12-14日。诉讼gydF4y2Ba,卷7863gydF4y2Ba计算机科学课堂讲稿gydF4y2Ba, 218-232页。beplay登入施普林格,2013年。gydF4y2Ba谷歌学者gydF4y2Ba

-

291.gydF4y2BaICAO。机读旅行证件。第11部分:mrtd的安全机制Doc 9303, 2015。gydF4y2Ba谷歌学者gydF4y2Ba

-

298.gydF4y2BaISO / IEC。ISO/IEC JTC1 SC17 WG3/TF5 for ICAO:机读旅行证件补充访问控制v1.1。技术报告,2014年4月15日。gydF4y2Ba谷歌学者gydF4y2Ba

-

349.gydF4y2Baprzemyssaaw Kubiak和mirossaaw kutykowski。监视签名创建设备的使用情况。编辑林东岱、徐守怀和容默提gydF4y2Ba信息安全与密码学-第九届国际会议,insccrypt 2013,广州,中国,11月27-30日,2013,修订选集gydF4y2Ba,卷8567gydF4y2Ba计算机科学课堂讲稿gydF4y2Ba,第132-149页。beplay登入施普林格,2013年。gydF4y2Ba谷歌学者gydF4y2Ba

-

375.gydF4y2Ba刘亦菲,Timo Kasper, Kerstin Lemke-Rust和Christof Paar。电子护照:破解基本的门禁钥匙。编辑罗伯特·梅斯曼和查希尔·塔利,gydF4y2Ba迈向有意义的互联网系统2007:CoopIS, DOA, ODBASE, GADA,和IS, OTM联盟国际会议CoopIS, DOA, ODBASE, GADA,和IS 2007,维拉穆拉,葡萄牙,2007年11月25-30日,论文集,第二部分gydF4y2Ba,卷4804gydF4y2Ba计算机科学课堂讲稿gydF4y2Ba, 1531-1547页。beplay登入施普林格,2007年。gydF4y2Ba谷歌学者gydF4y2Ba

-

546.gydF4y2Ba欧洲议会和欧盟理事会。欧洲议会和理事会2014年7月23日关于内部市场电子交易的电子识别和信托服务的法规(EU)第910/2014号,并废除了指令1999/93/ec。可以在:gydF4y2Bahttp://eur-lex.europa.eu/legal-content/EN/TXT/?uri=uriserv:OJ.L_.2014.257.01.0073.01.ENGgydF4y2Ba, 2014年。gydF4y2Ba

版权信息gydF4y2Ba

开放获取gydF4y2Ba本章依据创作共用署名4.0国际许可协议(gydF4y2Bahttp://creativecommons.org/licenses/by/4.0/gydF4y2Ba),该协议允许以任何媒介或格式使用、共享、改编、分发和复制,只要您适当注明原作者和来源,提供创作共用许可的链接,并说明是否有更改。gydF4y2Ba

本章中的图片或其他第三方材料包含在本章的创作共用许可中,除非在材料的信用额度中另有说明。如果材料不包括在本章的创作共用许可,您的预期用途不被法律法规允许或超过允许的使用,您将需要直接从版权所有者获得许可。gydF4y2Ba