普适计算系统的安全性gydF4y2Ba133 - 145页gydF4y2Ba|gydF4y2Ba引用作为gydF4y2Ba

从模板开始:侧通道分析分析的未来gydF4y2Ba

- 2.8 kgydF4y2Ba下载gydF4y2Ba

摘要gydF4y2Ba

侧通道攻击(SCAs)是基于从加密设备实现中获得的信息的强大攻击。分析侧通道攻击近年来受到了广泛关注,因为这种类型的攻击定义了最坏情况的安全假设。SCA社区意识到,同样的方法实际上也以监督机器学习的形式用于其他领域。因此,一些研究人员开始试验不同的机器学习技术,并评估它们在SCA上下文中的有效性。最近,我们看到SCA社区中深度学习技术的使用有所增加,在侧通道分析中取得了良好的第一效果,甚至在存在对抗措施的情况下也是如此。在本章中,我们将考虑分析攻击的演变,并随后讨论它们在数据预处理、特征工程和分类阶段所产生的影响。我们还推测了小型设备的未来方向和最佳情况下的安全结果。gydF4y2Ba

8.1gydF4y2Ba简介gydF4y2Ba

1996年,Kocher演示了通过引入一种利用受攻击设备泄漏的方法来恢复机密数据的可能性[gydF4y2Ba338gydF4y2Ba].换句话说,加密算法的实现会泄露通过物理侧通道(如计时)处理的数据的相关信息[gydF4y2Ba338gydF4y2Ba],耗电量[gydF4y2Ba339gydF4y2Ba,电磁辐射[gydF4y2Ba493gydF4y2Ba]和sound [gydF4y2Ba225gydF4y2Ba].gydF4y2Ba

旁通道攻击(sca)利用加密算法物理实现中的弱点,而不是算法本身[gydF4y2Ba389gydF4y2Ba].这些弱点来自于底层计算元素的物理,即CMOS电池,这使得很难消除这种威胁。gydF4y2Ba

文献中提出了许多评估技术,通常涉及某种形式的数字信号处理和统计计算。一些最重要的方法包括简单功率分析[gydF4y2Ba339gydF4y2Ba]、差分功率分析(DPA)和模板攻击(TA) [gydF4y2Ba135gydF4y2Ba].gydF4y2Ba

SPA技术意味着攻击者的目标是仅使用单一的侧通道信息跟踪来重构密钥,它通常利用基本公钥操作的差异,如双加或加-乘[gydF4y2Ba339gydF4y2Ba].然而,如果观测到的信噪比(SNR)不够高,则SPA是不可能的。因此,大多数情况下开发的对策使SPA无效。gydF4y2Ba

DPA技术基于对目标算法输入数据变化的多条轨迹的评估。在这一步之后,对算法的一部分(所谓的“分而治之”)执行蛮力攻击,测试子密钥假设。在DPA方法中,为了通过平均来降低噪声,使用了大量的样本,通常采用单比特功率模型[gydF4y2Ba339gydF4y2Ba].另一方面,相关功率分析(CPA)表示多位功率模型,以减少噪声对成功执行攻击可能性的影响[gydF4y2Ba115gydF4y2Ba].这两种技术的主要区别在于,DPA基于计算两个跟踪集之间的差异,而CPA使用相关系数来计算依赖检验。我们也常说两者使用不同的侧信道区分器。使用上述三种技术的侧通道攻击已在各种加密实现上报告过,例如,[gydF4y2Ba154gydF4y2Ba,gydF4y2Ba402gydF4y2Ba,gydF4y2Ba410gydF4y2Ba,gydF4y2Ba412gydF4y2Ba,gydF4y2Ba434gydF4y2Ba,gydF4y2Ba500gydF4y2Ba包括一些实际应用[gydF4y2Ba196gydF4y2Ba].gydF4y2Ba

与DPA相反,TA需要一个分析阶段,即在此阶段,加密硬件处于对手的完全控制之下,以估计泄漏信息的概率分布,并更好地利用每个样本中存在的所有信息[gydF4y2Ba135gydF4y2Ba].这样TA就可以提供一个真实设备的有前景的模型,而不是使用一些先验的模型。gydF4y2Ba

从信息论的角度来看,如果攻击者有无界数量的迹线,且噪声服从高斯分布[gydF4y2Ba277gydF4y2Ba,gydF4y2Ba367gydF4y2Ba].模板攻击后,在剖面阶段利用线性回归出现随机攻击[gydF4y2Ba515gydF4y2Ba].在随后的几年里,研究人员认识到模板攻击的某些缺点,并试图修改它们,以便更好地处理复杂性和可移植性问题。此类方法的一个例子是集合模板攻击,其中仅使用一个集合协方差矩阵来应对统计困难[gydF4y2Ba142gydF4y2Ba].除了这些技术之外,SCA社区还意识到,在其他领域也可以以监督机器学习的形式使用类似的分析方法。因此,一些研究人员开始试验不同的机器学习(ML)技术,并评估它们在SCA上下文中的有效性。尽管主要考虑不同的场景和各种ML技术,但所有这些论文都倾向于建立不同的用例,在这些用例中ML技术可以优于模板攻击,并将自己确立为概要SCA的最佳选择。最近,我们正在见证深度学习(DL)技术在SCA社区中的相关性,它在侧通道分析方面具有很强的效果,甚至在存在对抗措施的情况下也是如此。gydF4y2Ba

8.2gydF4y2Ba侧通道攻击gydF4y2Ba

侧通道攻击通过考虑最强大的侧通道攻击者来估计最坏情况下的安全风险。特别是,假设攻击者可以拥有一个他或她几乎完全控制的附加设备。通过这个设备,他可以获得泄漏测量值,并能够控制使用的密钥,或者至少知道使用的是哪一个密钥。知道秘密密钥使他能够计算涉及秘密密钥的中间处理值,他正在为其估计模型。然后可以在攻击阶段使用这些模型来预测哪些中间值被处理,从而携带关于密钥的信息。常用的模型是恒等值或汉明权值/距离。gydF4y2Ba

统一分布类gydF4y2Ba

瞄准中间变量,例如在设备上加载或操作时,结果主要是2gydF4y2BangydF4y2Ba其中一致分布的类gydF4y2BangydF4y2Ba是中间变量的位数。gydF4y2Ba

二项分布类gydF4y2Ba

均匀分布的中间变量的汉明权(HW)或汉明距离(HD)的结果是gydF4y2BangydF4y2Ba+ 1个二项分布类。gydF4y2Ba

8.2.1gydF4y2Ba分析攻击的定义gydF4y2Ba

在本节中,我们将考虑可以利用分治方法的块密码的侧信道攻击。请注意,由于块密码中存在独立操作每个块/块(例如,高级加密标准(AES)中的字节)的操作,而且最重要的是,只涉及秘密密钥的一个块/块,攻击者只需对秘密密钥块/块进行假设,而不是一次对完整的秘密密钥进行假设。gydF4y2Ba

分析阶段:gydF4y2BaNgydF4y2Ba痕迹(测量)gydF4y2Ba\(\mathbf x_{p_1},\ldots,\mathbf x_{p_N}\)gydF4y2Ba,密钥gydF4y2Ba\ \ (k_p ^ *)gydF4y2Ba、明文/密文gydF4y2Ba\ (t_ {p_1},识别\ ldots t_ {p_N} \)识别gydF4y2Ba他会计算gydF4y2Ba\(y(t_{p_N},k_p^*), \ldots, y(t_{p_N},k_p^*)\)gydF4y2Ba.gydF4y2Ba

攻击阶段:gydF4y2Ba问gydF4y2Ba痕迹gydF4y2Ba\(\mathbf x_{a_1},\ldots,\mathbf x_{a_Q}\)gydF4y2Ba(独立于剖析痕迹),明文/密文gydF4y2Ba\ (t_ {a_1},识别\ ldots t_ {a_Q} \)识别gydF4y2Ba.gydF4y2Ba

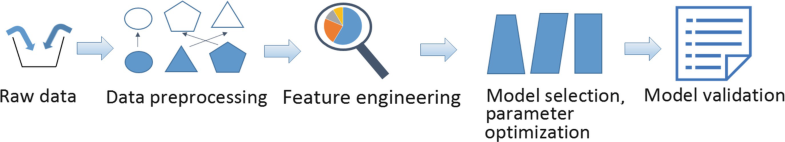

端到端分析攻击的描述gydF4y2Ba

8.2.2gydF4y2Ba数据预处理gydF4y2Ba

在数据预处理阶段,目的是准备数据以提高侧通道分析的性能。有几篇论文考虑了各种数据增强技术,以人为地生成度量值,从而增加分析数据集的大小。Cagli等人提出了两种数据增强技术,他们称之为移动和添加-删除[gydF4y2Ba122gydF4y2Ba].他们使用卷积神经网络(CNN)并发现数据增强,以显著提高CNN的性能。Pu等人使用了一种数据增强技术,他们随机移动每个测量值,以增加概要分析阶段可用的测量值的数量[gydF4y2Ba489gydF4y2Ba].他们报告说,即使是这样简单的扩展也可以有效地提高分析SCA的性能。Picek等人试验了几种数据增强和类平衡技术,以减少在考虑HW/HD模型时出现的高度不平衡数据集的影响[gydF4y2Ba478gydF4y2Ba].他们表明,通过使用一种名为SMOTE的著名机器学习技术,可以将成功攻击所需的测量次数减少多达10倍。Kim等人研究了在输入信号中添加人工噪声如何有利于神经网络的性能[gydF4y2Ba329gydF4y2Ba].gydF4y2Ba

8.2.3gydF4y2Ba工程特性gydF4y2Ba

特征选择。这里选择了最重要的特性子集。我们可以区分过滤器、包装器和混合技术。gydF4y2Ba

降维。原始特征被转化为新的特征。这种技术的一个常见例子是主成分分析(PCA) [gydF4y2Ba25gydF4y2Ba].gydF4y2Ba

在讨论特性工程时,提到维度的诅咒是很重要的。这描述了与维度增加相关的体积指数增长的影响[gydF4y2Ba71gydF4y2Ba].因此,随着问题的维数增加,分类器的性能也会增加,直到达到最优的特征子集。在不增加训练样本数量的情况下进一步增加维数会导致分类器性能的下降。gydF4y2Ba

-

皮尔逊相关系数。皮尔逊相关系数衡量的是两个变量之间的线性相关性,gydF4y2BaxgydF4y2Ba而且gydF4y2BaygydF4y2Ba,在[−1,1]范围内,其中1为线性全正相关,0为无线性相关,−1为线性全负相关。整个人口样本的皮尔逊相关定义为[gydF4y2Ba301gydF4y2Ba]:gydF4y2Ba在哪里gydF4y2Ba\ (x \ \酒吧)gydF4y2Ba而且gydF4y2Ba\ (y \ \酒吧)gydF4y2Ba是经验的手段吗gydF4y2BaxgydF4y2Ba而且gydF4y2BaygydF4y2Ba,分别。gydF4y2Ba$ $ \ displaystyle \{对齐}开始皮尔森(x, y) = \压裂{\ sum_ {i = 1} ^ N ((x_i \酒吧x) (y_i - \酒吧y))}{\√6 {\ sum_ {i = 1} ^ N (x_i \酒吧x) ^ 2} \√6 {\ sum_ {i = 1} ^ N (y_i \酒吧y) ^ 2}}, \{对齐}$ $gydF4y2Ba(8.3)gydF4y2Ba

-

SOSD。在[gydF4y2Ba230gydF4y2Ba],作者提出了一个选择方法的平方和的差异,简单地说:gydF4y2Ba在哪里gydF4y2Ba\(\栏间{y_i} \)gydF4y2Ba是模型等于的轨迹的平均值吗gydF4y2BaygydF4y2Ba 我gydF4y2Ba.因为平方项,SOSD总是正的。使用正方形的另一个好处是它扩大了巨大的差异。gydF4y2Ba$ $ \ displaystyle \{对齐}开始SOSD (x, y) = \ sum_{我j >}(\栏间{y_i} - \栏间{y_j}) ^ 2 \{对齐}$ $gydF4y2Ba(8.4)gydF4y2Ba

-

苏斯特。SOST是SOSD的归一化版本[gydF4y2Ba230gydF4y2Ba,因此与成对学生t检验等价:gydF4y2Ba与gydF4y2Ba\ (n_ {y_i} \)gydF4y2Ba而且gydF4y2Ba\ (n_ {y_j} \)gydF4y2Ba是模型等于的轨迹数gydF4y2BaygydF4y2Ba 我gydF4y2Ba而且gydF4y2BaygydF4y2Ba jgydF4y2Ba,分别。gydF4y2Ba$ $ \ displaystyle \{对齐}开始苏斯特(x, y) = \ sum_{我j >} \离开({(\栏间{y_i} - \栏间{y_j})} /{\√6{\压裂{\ sigma_ {y_i} ^ 2} {n_ {y_i}} + \压裂{\ sigma_ {y_j} ^ 2} {n_ {y_j}}}} \右)^ 2 \{对齐}$ $gydF4y2Ba(8.5)gydF4y2Ba

在特性选择和SCA领域还有一些相关的工作。勒曼等人的工作[gydF4y2Ba367gydF4y2Ba比较了模板攻击和机器学习在降维方面的效果。他们得出的结论是,只要在包含大部分相关信息的泄漏痕迹中可以识别出有限数量的特征,模板攻击就是选择的方法。Zheng等人研究了特征选择技术,但他们没有考虑机器学习选项[gydF4y2Ba600gydF4y2Ba].Picek等人对各种特征选择技术进行了详细分析,其中一些也基于机器学习(所谓的包装和混合方法)[gydF4y2Ba477gydF4y2Ba].他们的结论是,SCA中常用的特征选择技术很少是最好的,他们提到L1正则化在许多场景中是一个强大的特征选择器。gydF4y2Ba

8.3gydF4y2Ba模板的攻击gydF4y2Ba

在本节中,我们首先解释模板攻击的细节,然后详细介绍从模板攻击中产生的两种技术—池型模板攻击和随机攻击。gydF4y2Ba

8.3.1gydF4y2Ba模板攻击的背景gydF4y2Ba

在Chari、Rao和Rohatgi的开创性模板攻击文章中,表明了模板攻击应用高级统计方法,可以破坏针对其他形式的侧通道攻击的安全实现[gydF4y2Ba135gydF4y2Ba].gydF4y2Ba

在某些工作中,构建模板攻击是为了对一个字节(例如RC4中的一个关键字节)的状态进行分类[gydF4y2Ba135gydF4y2Ba,gydF4y2Ba498gydF4y2Ba].这些论文的缺点是需要为每个字节创建256个模板。此外,模板构建过程只能根据部分攻击结果进行指导。在[gydF4y2Ba498gydF4y2Ba],作者用一种高效的算法代替标准的主成分分析法,减少了轨迹点的数量,提高了感兴趣点的选择速度。此外,通过在迹上引入离散傅里叶变换的预处理阶段,在实践中改进了模板攻击的结果。gydF4y2Ba

Agrawal等人开发了两种新的攻击技术,扩展了前面提到的研究结果的工作[gydF4y2Ba11gydF4y2Ba].第一种是单位模板攻击技术,它从DPA攻击中观察到的峰值创建模板,结果是单个DPA目标位的高概率值。他们的第二种模板增强的DPA攻击技术可以用于攻击DPA保护的卡片,它包括两个步骤:分析阶段和假设测试阶段。在第一个概要分析阶段,攻击者拥有一张带有偏RNG的智能卡,并构建模板,在假设测试阶段,攻击者使用先前构建的模板在与测试智能卡相同但具有完美RNG的目标卡上安装一个类似dpa的攻击。作者考虑到智能卡上DES和AES的无保护实现来说明这两种攻击技术。gydF4y2Ba

Archambeau等人将模板攻击技术向前推进了一步,通过转换泄漏痕迹来自动识别重要特征(即转换后的时间瞬间)及其数量。实际上,他们使用相关时间样本的最佳线性组合,并在平均跟踪的主子空间中执行模板攻击,创建了一种新的方法,即基于主子空间的模板攻击(PSTA) [gydF4y2Ba25gydF4y2Ba].作者通过攻击RC4流密码实现和AES的FPGA实现验证了这种方法。gydF4y2Ba

在文献中,主要关注的是模板攻击,旨在从测量的动态功耗恢复密码核心的密钥。但随着技术的扩展,静态功耗增长更快,并在智能卡硬件的安全性方面产生了新的问题。因此,Bellizia等人提出了利用静态功率的模板攻击(TAESP),目的是利用静态电流的温度依赖性作为信息泄漏源,从加密算法的硬件实现中提取信息[gydF4y2Ba70gydF4y2Ba].gydF4y2Ba

8.3.2gydF4y2Ba标准模板攻击gydF4y2Ba

8.3.3gydF4y2Ba模板池攻击gydF4y2Ba

8.3.4gydF4y2Ba随机攻击gydF4y2Ba

8.4gydF4y2Ba基于机器学习的攻击gydF4y2Ba

机器学习包括许多用于分类、聚类、回归、特征选择和其他知识发现方法的方法[gydF4y2Ba423gydF4y2Ba].机器学习算法的典型划分是有监督、半监督和无监督方法。这些范例中的每一个都可以用于sca监督(分析)攻击、半监督攻击(分析)、非监督(非分析)攻击。gydF4y2Ba

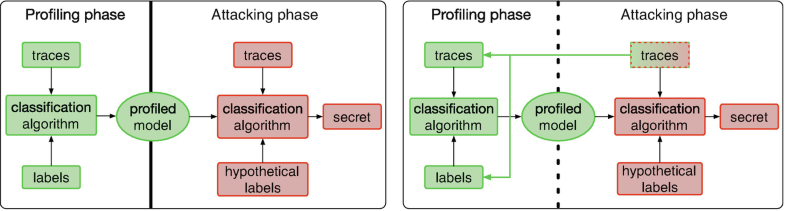

分析侧通道场景:监督(左),半监督(右)gydF4y2Ba

监督技术gydF4y2Ba

有监督的方法假设攻击者首先拥有一个与被攻击设备相似的设备。有了这个额外的设备,他就能够使用一组测量数据建立一个精确的分析模型,同时知道该设备的明文/密文和密钥。在第二步中,攻击者使用前面的分析模型,揭示被攻击设备的密钥。为此,他额外测量了一组新的痕迹,但由于密钥是秘密的,他没有关于中间处理数据的进一步信息,因此建立了假设。攻击者在分析阶段和攻击阶段之间传递的唯一信息是他构建的分析模型。gydF4y2Ba

在考虑有监督的机器学习和SCA时,近年来有大量的论文考虑了各种目标、机器学习算法和场景。实际上,大多数工作的共同点是他们攻击AES [gydF4y2Ba235gydF4y2Ba,gydF4y2Ba274gydF4y2Ba,gydF4y2Ba279gydF4y2Ba,gydF4y2Ba285gydF4y2Ba,gydF4y2Ba363gydF4y2Ba,gydF4y2Ba364gydF4y2Ba,gydF4y2Ba365gydF4y2Ba,gydF4y2Ba367gydF4y2Ba,gydF4y2Ba475gydF4y2Ba,gydF4y2Ba476gydF4y2Ba,gydF4y2Ba479gydF4y2Ba,gydF4y2Ba481gydF4y2Ba].最近,深度学习(DL)技术开始引起SCA社区的注意。因此,第一个结果证实了预期,早期的大部分注意力都集中在卷积卷积神经网络[gydF4y2Ba122gydF4y2Ba,gydF4y2Ba329gydF4y2Ba,gydF4y2Ba386gydF4y2Ba,gydF4y2Ba482gydF4y2Ba].gydF4y2Ba

据我们所知,在考虑基于机器学习的对其他密码的攻击时,只有很少的论文。Heuser等人考虑了物联网场景和轻量级密码,他们在SCA弹性方面比较了11种轻量级密码和AES,并得出结论,轻量级密码不能被认为比AES的弹性明显低[gydF4y2Ba274gydF4y2Ba,gydF4y2Ba276gydF4y2Ba].gydF4y2Ba

Semi-supervised技术gydF4y2Ba

半监督学习处于监督学习和非监督学习之间。在那里,基本思想是在监督学习过程中利用大量的未标记数据[gydF4y2Ba517gydF4y2Ba].这种方法假设攻击者能够拥有进行分析阶段的设备,但其能力有限。这可能反映了一些实际应用中更现实的场景,因为攻击者可能会受到时间或资源的限制,或者还面临已实现的对抗措施,这阻止了他在知道设备密钥的情况下进行任意大量的侧通道测量。gydF4y2Ba

半监督SCA的第一个应用是由Lerman等人完成的,他们的结论是半监督设置无法与监督设置竞争[gydF4y2Ba366gydF4y2Ba].注意,作者将监督攻击与gydF4y2BangydF4y2Ba+gydF4y2Ba米gydF4y2Ba使用半监督攻击对所有类进行标记跟踪gydF4y2BangydF4y2Ba一个类的标记跟踪和gydF4y2Ba米gydF4y2Ba其他未知类的未标记跟踪(即总数)gydF4y2BangydF4y2Ba+gydF4y2Ba米gydF4y2Ba痕迹)。Picek等人对两种半监督范式(自我训练和基于图的学习)进行了分析,他们表明,如果使用半监督学习,可以提高分类器的准确性[gydF4y2Ba480gydF4y2Ba].特别有趣的是,它们展示了在分析集(非常)小的情况下,半监督学习如何能够显著改善模板攻击行为。gydF4y2Ba

8.4.1gydF4y2Ba进行健全的机器学习分析gydF4y2Ba

因为(一般来说)期望机器学习技术给我们理论观察或结果证明是不可能的,我们需要依靠一套程序来运行实验,以使结果令人信服并易于再现。在下一节中,我们将简要讨论为了使分析更具可重复性而需要考虑的几个步骤。gydF4y2Ba

数据集gydF4y2Ba

在为机器学习分析准备数据时,有必要讨论测量的数量、特征的数量和类的数量(如果已知)。此外,如果数据来自不同的分布,就需要对它们进行讨论。如果不使用数据集中的所有数据,则有必要说明如何选择样本以及在实验中使用了多少样本。我们需要以一种清晰可重复的方式定义数据中出现的噪声水平,例如,使用信噪比(SNR)。最后,如果使用了一些特征工程程序,需要清楚地说明它,以便知道最终使用了什么特征。gydF4y2Ba

算法gydF4y2Ba

在讨论算法的选择时,首先需要指定使用的框架和算法,或者提供伪代码(例如,当使用自定义算法时)。作为经验法则,应该总是使用不止一种算法:理想情况下,算法应该属于不同的机器学习方法(例如,像随机森林这样的决策树方法和像支持向量机(SVM)这样的核方法)。接下来,需要枚举唯一定义算法的所有参数。gydF4y2Ba

实验gydF4y2Ba

对于实验,首先需要讨论如何将数据划分为训练集和测试集。然后,对于训练阶段,需要定义测试选项(例如,是使用整个数据集还是交叉验证等)。之后,对于每个算法,需要定义一组参数值来进行调优阶段。有不同的调优选项,但我们认为从默认参数开始是一种合理的方法,并继续更改它们,直到没有更多的改进。当然,这应该以一种合理的方式来完成,因为从计算的角度来看,调优阶段是最昂贵的,并且通常不实际地测试所有参数的组合。gydF4y2Ba

结果gydF4y2Ba

对于调优阶段,报告精度通常就足够了。对于测试结果,应该报告准确性,但也要报告一些其他指标,如ROC曲线下的面积(AUC)或f测度。ROC曲线下面积用于衡量准确性,通过Mann-Whitney统计方法计算[gydF4y2Ba580gydF4y2Ba];ROC曲线为真阳性率与假阳性率之比。AUC接近1表示测试良好,而接近0.5表示随机猜测。f度量是精度和查全率的调和平均值,其中精度是真正(TP,预测为正数但实际为正数的样本数量)和预测为正数之间的比值。召回率是真实阳性和实际阳性的比率[gydF4y2Ba488gydF4y2Ba].F-Measure和AUC都可以在准确性可能被误导的情况下提供帮助,例如,我们也对假阳性和假阴性值的数量感兴趣。gydF4y2Ba

8.5gydF4y2Ba性能指标gydF4y2Ba

8.6gydF4y2Ba针对SCA的对策gydF4y2Ba

噪音之外。在侧通道中引入外部噪声、在加密实现中调整操作或插入虚拟操作通常被用作对抗sca的对策。基本目标是降低信噪比(SNR),从而减少从测量中收集到的信息。尽管如此,Durvaux等人已经表明[gydF4y2Ba194gydF4y2Ba,随着攻击时间的增加,这些对策变得不安全。gydF4y2Ba

动态和差分CMOS逻辑。蒂莉等人[gydF4y2Ba557gydF4y2Ba提出了基于感知放大器的逻辑(SABL),这是一种对每个跃迁使用固定数量电荷的逻辑风格,包括不改变栅极状态的退化事件。gydF4y2Ba

泄漏弹性。另一种对策通常应用于系统级别,其重点是限制算法中相同密钥的使用次数。不过,新密钥的生成和同步仍然存在实际问题。Dziembowski等人引入了一种称为泄漏弹性的技术,该技术通过引入一种生成这些密钥的算法,将该问题重新定位到协议级别[gydF4y2Ba195gydF4y2Ba].gydF4y2Ba

掩蔽。针对sca的最有效和最强大的方法之一是屏蔽[gydF4y2Ba134gydF4y2Ba,gydF4y2Ba243gydF4y2Ba],旨在打破功率迹线与计算中间值之间的相关性。该方法通过使用秘密共享对中间值进行随机化,并对共享值进行所有计算,从而实现安全性。gydF4y2Ba

8.7gydF4y2Ba结论gydF4y2Ba

在本章中,我们讨论了分析侧通道攻击,从数据预处理和特征工程开始。然后我们介绍了几种模板类技术和随后的机器学习技术。接下来,我们讨论了如何进行合理的机器学习分析,从而产生可重复的实验。在本章的最后,我们简要讨论了如何测试SCA的性能,以及有哪些可能的对策可以使此类攻击变得更加困难。gydF4y2Ba

参考文献gydF4y2Ba

-

11.gydF4y2BaDakshi Agrawal, Josyula R. Rao, Pankaj Rohatgi, Kai Schramm。模板作为主键。在gydF4y2Ba;痒gydF4y2Ba3659卷,15-29页。beplay登入2005年8月29日- 9月1日施普林格。英国爱丁堡。gydF4y2Ba谷歌学者gydF4y2Ba

-

25.gydF4y2BaCédric Archambeau, Éric peters, François-Xavier Standaert,还有Jean-Jacques Quisquater。主体子空间中的模板攻击。在gydF4y2Ba;痒gydF4y2Ba,卷4249gydF4y2Ba信号gydF4y2Ba,第1-14页。beplay登入施普林格,2006年10月10-13日。日本横滨。gydF4y2Ba谷歌学者gydF4y2Ba

-

70.gydF4y2BaDavide Bellizia, Milena Djukanovic, Giuseppe Scotti和Alessandro Trifiletti。利用静态功率的模板攻击及其在CMOS轻量级加密硬件中的应用。gydF4y2Ba电路理论与应用gydF4y2Ba地球物理学报,45(2):229-241,2017。gydF4y2BaCrossRefgydF4y2Ba谷歌学者gydF4y2Ba

-

71.gydF4y2Ba理查德·欧内斯特·贝尔曼。gydF4y2Ba动态规划gydF4y2Ba.多佛出版公司,2003年。gydF4y2Ba谷歌学者gydF4y2Ba

-

115.gydF4y2BaÉric Brier, Christophe Clavier和Francis Olivier。基于泄漏模型的相关功率分析。在gydF4y2Ba;痒gydF4y2Ba,卷3156gydF4y2Ba信号gydF4y2Ba,第16-29页。beplay登入施普林格,2004年8月11-13日。剑桥,马萨诸塞州,美国。gydF4y2Ba谷歌学者gydF4y2Ba

-

122.gydF4y2Ba埃莉奥诺拉·卡利,Cécile杜马斯,伊曼纽尔·普鲁夫。带数据增强的卷积神经网络对抗基于抖动的反策略-不需要预处理的剖析攻击。在gydF4y2Ba加密硬件和嵌入式系统- 2017 -第十九届国际会议,台北,台湾,2017年9月25-28日,会议论文集gydF4y2Ba,页45-68,2017。gydF4y2Ba谷歌学者gydF4y2Ba

-

134.gydF4y2BaSuresh Chari, Charanjit Jutla, Josyula Rao和Pankaj Rohatgi。寻找有效的方法来对抗功率分析攻击。在gydF4y2Ba密码学进展- CRYPTO ' 99gydF4y2Ba,第791-791页。beplay登入施普林格,1999年。gydF4y2Ba谷歌学者gydF4y2Ba

-

135.gydF4y2BaSuresh Chari, Josyula R. Rao, Pankaj Rohatgi。模板的攻击。在gydF4y2Ba;痒gydF4y2Ba,卷2523gydF4y2Ba信号gydF4y2Ba,第13-28页。beplay登入施普林格,2002年8月。旧金山湾(红木城),美国。gydF4y2Ba谷歌学者gydF4y2Ba

-

142.gydF4y2Ba奥马尔·乔德里和马库斯·g·库恩。高效的模板攻击。在Aurélien编辑Francillon和Pankaj Rohatgi,gydF4y2Ba智能卡研究和高级应用-第十二届国际会议,CARDIS 2013,德国柏林,2013年11月27-29日。经修订的精选论文gydF4y2Ba,卷8419gydF4y2Ba信号gydF4y2Ba,第253-270页。beplay登入施普林格,2013年。gydF4y2Ba谷歌学者gydF4y2Ba

-

154.gydF4y2BaJean-Sebastien Coron。椭圆曲线密码系统对微分功率分析的阻力。在gydF4y2Ba第一届加密硬件与嵌入式系统国际研讨会论文集gydF4y2Ba, CHES ' 99,页292-302,伦敦,英国,英国,1999。beplay登入斯普林格出版社。gydF4y2Ba谷歌学者gydF4y2Ba

-

194.gydF4y2BaFrançois杜尔沃,马修·雷诺,François-Xavier斯坦代尔特,卢伊克·范·奥尔德内尔·托特·奥尔登泽尔,尼古拉斯·维拉特-查维隆。ches 2009/2010随机延迟对策的密码分析。gydF4y2BaIACR密码学ePrint档案gydF4y2Ba, 2012:38, 2012。gydF4y2Ba谷歌学者gydF4y2Ba

-

195.gydF4y2BaStefan Dziembowski和Krzysztof Pietrzak。Leakage-resilient密码学。在gydF4y2Ba计算机科学基础,2008。foc 08年。第49届IEEE年会gydF4y2Ba, 293-302页。IEEE 2008。gydF4y2Ba谷歌学者gydF4y2Ba

-

196.gydF4y2BaThomas Eisenbarth, Timo Kasper, Amir Moradi, Christof Paar, Mahmoud Salmasizadeh, Mohammad T. Manzuri Shalmani。论功率分析在现实世界中的作用:对KeeLoq跳码方案的彻底突破。在gydF4y2Ba加密gydF4y2Ba,卷5157gydF4y2Ba计算机科学课堂讲稿gydF4y2Ba,第203-220页。beplay登入施普林格,2008年8月17-21日。圣巴巴拉,加利福尼亚州,美国。gydF4y2Ba谷歌学者gydF4y2Ba

-

225.gydF4y2Ba丹尼尔·金金,阿迪·沙米尔,厄兰·特罗默。声学密码分析。gydF4y2Ba密码学杂志gydF4y2Ba2017年4月,30(2):392-443。gydF4y2BaCrossRefgydF4y2Ba谷歌学者gydF4y2Ba

-

230.gydF4y2BaBenedikt Gierlichs, Kerstin Lemke-Rust和Christof Paar。模板vs.随机方法。在gydF4y2Ba;痒gydF4y2Ba,卷4249gydF4y2Ba信号gydF4y2Ba, 15-29页。beplay登入施普林格,2006年10月10-13日。日本横滨。gydF4y2Ba谷歌学者gydF4y2Ba

-

235.gydF4y2Ba吉尔摩,汉利,奥尼尔。基于神经网络的aes掩码实现攻击。在gydF4y2Ba2015 IEEE面向硬件的安全与信任国际研讨会gydF4y2Ba,页106-111,2015年5月。gydF4y2Ba谷歌学者gydF4y2Ba

-

243.gydF4y2BaLouis Goubin和Jacques Patarin。Des和差分功率分析的“复制”方法。在gydF4y2Ba密码硬件和嵌入式系统gydF4y2Ba,第728-728页。beplay登入施普林格,1999年。gydF4y2Ba谷歌学者gydF4y2Ba

-

274.gydF4y2BaHeuser, S. Picek, S. Guilley, N. Mentens。轻量级密码及其侧通道弹性。gydF4y2BaIEEE计算机汇刊gydF4y2Ba, pp(99): 1-1, 2017。gydF4y2Ba谷歌学者gydF4y2Ba

-

275.gydF4y2Ba安妮莉·海瑟,迈克尔·卡斯珀,维尔纳·辛德勒和马克Stöttinger。一种新的高维泄漏模型旁通道分析差分法。奥尔·邓克尔曼,编辑,gydF4y2BaCT-RSAgydF4y2Ba,卷7178gydF4y2Ba计算机科学课堂讲稿gydF4y2Ba,第365-382页。beplay登入施普林格,2012年。gydF4y2Ba谷歌学者gydF4y2Ba

-

276.gydF4y2Ba安妮莉·海瑟,斯特杰潘·皮塞克,西尔万·吉利和内莉·门腾斯。轻量级密码的旁通道分析:轻量级是否等于容易?在gydF4y2Ba射频识别与物联网安全-第十二届国际研讨会,RFIDSec 2016,香港,中国,2016年11月30日- 12月2日,修订选定论文gydF4y2Ba,页91-104,2016。gydF4y2Ba谷歌学者gydF4y2Ba

-

277.gydF4y2Ba安妮莉·海瑟,奥利维尔·里乌尔,西尔万·吉利。好就是不够好——从传播理论推导出最佳区分器。编辑Lejla Batina和Matthew Robshaw,gydF4y2Ba;痒gydF4y2Ba,卷8731gydF4y2Ba计算机科学课堂讲稿gydF4y2Ba.beplay登入施普林格,2014年。gydF4y2Ba谷歌学者gydF4y2Ba

-

278.gydF4y2Ba安妮莉·海瑟,维尔纳·辛德勒,马克Stöttinger。通过增强的漏电模型揭示复杂电路的侧通道问题。沃尔夫冈·罗森斯蒂尔和洛萨·蒂勒作为编辑,gydF4y2Ba日期gydF4y2Ba,第1179-1184页。IEEE 2012。gydF4y2Ba谷歌学者gydF4y2Ba

-

279.gydF4y2Ba安妮莉·海瑟和迈克尔·佐纳。智能机器杀人-使用支持向量机破解密码装置。编辑沃纳·辛德勒和索林·a·哈斯,gydF4y2BaCOSADEgydF4y2Ba,卷7275gydF4y2Ba信号gydF4y2Ba,第249-264页。beplay登入施普林格,2012年。gydF4y2Ba谷歌学者gydF4y2Ba

-

285.gydF4y2BaGabriel Hospodar, Benedikt Gierlichs, Elke De Mulder, Ingrid Verbauwhede和Joos Vandewalle。边通道分析中的机器学习:第一项研究。gydF4y2Ba密码工程学报gydF4y2Ba, 2011: 1:293-302。10.1007 / s13389 - 011 - 0023 - x。gydF4y2Ba谷歌学者gydF4y2Ba

-

301.gydF4y2Ba加雷思·詹姆斯,丹妮拉·威腾,特雷弗·哈斯蒂和罗伯特·提比西拉尼。gydF4y2Ba统计学习导论“,gydF4y2Ba.beplay登入施普林格统计文本。beplay登入施普林格,2001年。gydF4y2Ba谷歌学者gydF4y2Ba

-

329.gydF4y2BaJaehun Kim, Stjepan Picek, Annelie Heuser, Shivam Bhasin和Alan Hanjalic。制造一些噪音:释放卷积神经网络的力量,用于侧通道分析。密码学ePrint档案,报告2018/1023,2018。gydF4y2Bahttps://eprint.iacr.org/2018/1023gydF4y2Ba.gydF4y2Ba

-

338.gydF4y2Ba保罗·c·科克。对Diffie-Hellman、RSA、DSS等系统实现的定时攻击。在gydF4y2BaCRYPTO ' 96会议记录gydF4y2Ba,第1109卷gydF4y2Ba信号gydF4y2Ba,第104-113页。beplay登入斯普林格出版社,1996年版。gydF4y2Ba谷歌学者gydF4y2Ba

-

339.gydF4y2BaPaul C. Kocher, Joshua Jaffe, Benjamin Jun.差分功率分析。在gydF4y2Ba第19届国际密码学进展年会论文集gydF4y2Ba, CRYPTO ' 99,第388-397页,英国伦敦,英国,1999年。beplay登入斯普林格出版社。gydF4y2Ba谷歌学者gydF4y2Ba

-

363.gydF4y2Ba利兰·勒曼,吉安卢卡·邦坦皮,奥利维尔·马尔科维奇。功率分析攻击:一种基于机器学习的方法。gydF4y2BaInt。j:。Cryptol。gydF4y2Ba地球物理学报,3(2):97-115,2014gydF4y2BaMathSciNetgydF4y2BaCrossRefgydF4y2Ba谷歌学者gydF4y2Ba

-

364.gydF4y2Ba利兰·勒曼,吉安卢卡·邦坦皮,奥利维尔·马尔科维奇。一种针对掩蔽AES的机器学习方法-利用学习模型达到侧信道攻击的极限。gydF4y2BaJ.密码工程gydF4y2Ba地球物理学报,5(2):123-139,2015。gydF4y2BaCrossRefgydF4y2Ba谷歌学者gydF4y2Ba

-

365.gydF4y2BaLiran Lerman, Stephane Fernandes Medeiros, Gianluca Bontempi和Olivier Markowitch。针对掩码AES的机器学习方法。在gydF4y2BaCARDISgydF4y2Ba计算机科学课堂讲稿。beplay登入施普林格,2013年11月。德国柏林。gydF4y2Ba谷歌学者gydF4y2Ba

-

366.gydF4y2BaLiran Lerman, Stephane Fernandes Medeiros, Nikita Veshchikov, Cédric Meuter, Gianluca Bontempi,和Olivier Markowitch。半监督模板攻击。在编辑伊曼纽尔·普鲁夫的书中,gydF4y2Ba2013 COSADE,巴黎,法国,2013,修订论文选集gydF4y2Ba, 184-199页。beplay登入施普林格,2013年。gydF4y2Ba谷歌学者gydF4y2Ba

-

367.gydF4y2BaLiran Lerman, Romain Poussier, Gianluca Bontempi, Olivier Markowitch和François-Xavier Standaert。模板攻击vs.机器学习(以及侧通道分析中的维度诅咒)。斯特凡·曼加德和阿克塞尔·y·波什曼两位编辑,gydF4y2Ba建设性侧通道分析与安全设计-第六届国际研讨会,COSADE 2015,柏林,德国,2015年4月13-14日。经修订的精选论文gydF4y2Ba,卷9064gydF4y2Ba计算机科学课堂讲稿gydF4y2Ba,第20-33页。beplay登入施普林格,2015年。gydF4y2Ba谷歌学者gydF4y2Ba

-

386.gydF4y2BaHoussem Maghrebi, Thibault Portigliatti和Emmanuel Prouff。使用深度学习技术破解密码实现。在gydF4y2Ba安全、隐私和应用密码工程-第六届国际会议,SPACE 2016,海得拉巴,印度,2016年12月14-18日,会议记录gydF4y2Ba, 2016年第3-26页。gydF4y2Ba谷歌学者gydF4y2Ba

-

389.gydF4y2Ba斯特凡·曼加德,伊丽莎白·奥斯瓦尔德,托马斯·波普。gydF4y2Ba电源分析攻击:揭示智能卡的秘密gydF4y2Ba.beplay登入施普林格,2006年12月ISBN 0-387-30857-1,gydF4y2Bahttp://www.dpabook.org/gydF4y2Ba.gydF4y2BazbMATHgydF4y2Ba谷歌学者gydF4y2Ba

-

402.gydF4y2Ba丽塔Mayer-Sommer。智能分析智能卡简单功耗分析的简洁性和威力。在gydF4y2Ba;痒gydF4y2Ba, 1965卷gydF4y2Ba信号gydF4y2Ba,第78-92页。beplay登入施普林格,2001年5月14-16日。gydF4y2Bahttp://citeseer.nj.nec.com/mayer-sommer01smartly.htmlgydF4y2Ba.gydF4y2Ba

-

410.gydF4y2BaThomas S. messserges。利用二阶功率分析攻击DPA抗性软件。在gydF4y2Ba;痒gydF4y2Ba, 1965卷gydF4y2Ba信号gydF4y2Ba, 238-251页。beplay登入斯普林格-弗拉格,2000年8月17-18日。伍斯特,马萨诸塞州,美国。gydF4y2Ba谷歌学者gydF4y2Ba

-

412.gydF4y2Ba托马斯·s·梅瑟吉斯,埃兹·a·达比什,罗伯特·h·斯隆。智能卡模块取幂的功耗分析攻击。在Çetin Kaya Koç和Christof Paar编辑,gydF4y2Ba;痒gydF4y2Ba,第1717卷gydF4y2Ba信号gydF4y2Ba, 144-157页。beplay登入施普林格,1999年。gydF4y2Ba谷歌学者gydF4y2Ba

-

423.gydF4y2Ba托马斯·m·米切尔。gydF4y2Ba机器学习gydF4y2Ba.麦格劳-希尔公司,纽约,纽约,美国,1版,1997年。gydF4y2Ba谷歌学者gydF4y2Ba

-

434.gydF4y2BaRadu Muresan和Stefano Gregori。智能卡差动功率分析攻击保护电路。gydF4y2BaIEEE反式。电脑gydF4y2Ba地球物理学报,57(11):1540-1549,2008。gydF4y2BaMathSciNetgydF4y2BaCrossRefgydF4y2Ba谷歌学者gydF4y2Ba

-

475.gydF4y2Ba斯特杰潘·皮塞克,安妮莉·海泽尔,切萨雷·阿里皮和弗朗西斯科·雷加佐尼。当理论遇到实践:一个鲁棒的侧面通道分析框架。密码学ePrint档案,报告2018/1123,2018。gydF4y2Bahttps://eprint.iacr.org/2018/1123gydF4y2Ba.gydF4y2Ba

-

476.gydF4y2Ba斯特杰潘·皮塞克,安妮莉·海瑟,西尔万·吉利。模板攻击vs贝叶斯分类器。gydF4y2Ba密码工程学报gydF4y2Ba2017年11月,7(4):343-351。gydF4y2BaCrossRefgydF4y2Ba谷歌学者gydF4y2Ba

-

477.gydF4y2BaStjepan Picek, Annelie Heuser, Alan Jovic, Lejla Batina和Axel Legay。侧通道分析分析的秘密:特征选择很重要。gydF4y2BaIACR密码学ePrint档案gydF4y2Ba, 2017:1110, 2017。gydF4y2Ba谷歌学者gydF4y2Ba

-

478.gydF4y2BaStjepan Picek, Annelie Heuser, Alan Jovic, Shivam Bhasin和Francesco Regazzoni。类不平衡的诅咒和冲突的指标与机器学习的侧通道评估。gydF4y2Ba密码硬件和嵌入式系统汇刊gydF4y2Ba学报,2019(1):209-237。gydF4y2BaCrossRefgydF4y2Ba谷歌学者gydF4y2Ba

-

479.gydF4y2BaStjepan Picek, Annelie Heuser, Alan Jovic和Axel Legay。往下爬:机器学习侧通道攻击的层次分类。Marc Joye和Abderrahmane Nitaj作为编辑,gydF4y2Ba密码学进展- AFRICACRYPT 2017:第九届非洲国际密码学会议,达喀尔,塞内加尔,2017年5月24-26日,会议记录gydF4y2Ba,页61-78,Cham, 2017。beplay登入施普林格国际出版。gydF4y2Ba谷歌学者gydF4y2Ba

-

480.gydF4y2Ba斯特杰潘·皮塞克,安妮莉·海泽尔,阿兰·约维奇,阿克塞尔·勒盖,卡罗·克内泽维奇。具有新功能的概要sca:半监督学习。密码学ePrint档案,报告2017/ 1085,2017。gydF4y2Bahttps://eprint.iacr.org/2017/1085gydF4y2Ba.gydF4y2Ba

-

481.gydF4y2BaStjepan Picek, Annelie Heuser, Alan Jovic, Simone A. Ludwig, Sylvain Guilley, Domagoj Jakobovic, Nele Mentens。侧通道分析和机器学习:一个实用的视角。在gydF4y2Ba2017神经网络国际联合会议,IJCNN 2017,安克雷奇,AK,美国,2017年5月14-19日gydF4y2Ba, 4095-4102页,2017。gydF4y2Ba谷歌学者gydF4y2Ba

-

482.gydF4y2BaStjepan Picek, Ioannis Petros Samiotis, Jaehun Kim, Annelie Heuser, Shivam Bhasin,和Axel Legay。卷积神经网络用于侧通道分析的性能研究。在Anupam Chattopadhyay, Chester Rebeiro和Yuval Yarom编辑中,gydF4y2Ba安全,隐私和应用密码工程gydF4y2Ba,页157-176,Cham, 2018。beplay登入施普林格国际出版。gydF4y2Ba谷歌学者gydF4y2Ba

-

488.gydF4y2Ba大卫·马丁·沃德·鲍尔斯。评价:从精度、查全率和f因子到roc、知晓性、标记性和相关性,2007。gydF4y2Ba谷歌学者gydF4y2Ba

-

489.gydF4y2Ba濮思航,于宇,王维嘉,郭征,刘俊荣,顾大武,王凌云,甘杰。跟踪扩展:在经过剖析的sca中,在预处理之前可以做什么?托马斯·艾森巴斯和亚尼克·泰格利亚,gydF4y2Ba智能卡研究与高级应用gydF4y2Ba,页232-247,Cham, 2018。beplay登入施普林格国际出版。gydF4y2Ba谷歌学者gydF4y2Ba

-

493.gydF4y2Ba让-雅克·奎斯奎特和大卫·萨米德。电磁分析(ema):智能卡的措施与对策。编辑伊莎贝尔·阿塔利和托马斯·詹森,gydF4y2Ba智能卡编程与安全gydF4y2Ba, 200-210页。beplay登入施普林格,2001年。gydF4y2Ba谷歌学者gydF4y2Ba

-

498.gydF4y2BaChristian Rechberger和Elisabeth Oswald。实用模板攻击。在gydF4y2Ba低gydF4y2Ba,卷3325gydF4y2Ba信号gydF4y2Ba,第443-457页。beplay登入施普林格,2004年8月23-25日。韩国济州岛。gydF4y2Ba谷歌学者gydF4y2Ba

-

500.gydF4y2Ba马修·雷诺,François-Xavier Standaert,尼古拉斯·维拉特-查维隆,迪娜·卡梅尔,丹尼斯·弗兰德。纳米级器件的功率变异性问题和侧通道攻击的正式研究。编辑肯尼斯·g·帕特森gydF4y2Ba密码学进展- EUROCRYPT 2011 -第30届密码技术理论与应用国际年会,爱沙尼亚塔林,2011年5月15-19日。诉讼gydF4y2Ba,卷6632gydF4y2Ba计算机科学课堂讲稿gydF4y2Ba,第109-128页。beplay登入施普林格,2011年。gydF4y2Ba谷歌学者gydF4y2Ba

-

515.gydF4y2Ba维尔纳·辛德勒,科斯汀·莱姆克,克里斯托弗·帕尔。微分侧信道密码分析的随机模型。在LNCS,编辑器,gydF4y2Ba;痒gydF4y2Ba,卷3659gydF4y2Ba信号gydF4y2Ba, 30-46页。beplay登入2005年9月施普林格。爱丁堡,苏格兰,英国。gydF4y2Ba谷歌学者gydF4y2Ba

-

517.gydF4y2Ba弗里德赫尔姆·施温克和埃德蒙多·特伦丁。模式分类和聚类:部分监督学习方法综述。gydF4y2Ba模式识别信gydF4y2Ba, 37:4-14, 2014gydF4y2BaCrossRefgydF4y2Ba谷歌学者gydF4y2Ba

-

557.gydF4y2BaK.提莉和我。一种用于安全抗dpa asic或fpga实现的逻辑级设计方法。在gydF4y2Ba欧洲会议与展览程序设计、自动化与测试gydF4y2Ba2004年2月,第1卷246-251页。gydF4y2Ba谷歌学者gydF4y2Ba

-

580.gydF4y2Ba伊恩·h·威腾和艾比·弗兰克。gydF4y2Ba数据挖掘:实用机器学习工具和技术,第二版(Morgan Kaufmann数据管理系统系列)gydF4y2Ba.摩根·考夫曼出版公司,旧金山,加利福尼亚州,美国,2005年。gydF4y2Ba谷歌学者gydF4y2Ba

-

600.gydF4y2Ba郑英贤,周永斌,于振梅,胡成玉,张海龙。如何在实践中比较旁通道区分器的兴趣点选择?在许锦琨、清淑华、石爱莲和姚绍明的编辑中,gydF4y2BaICICS 2014,修订论文选集gydF4y2Ba,页200-214,Cham, 2015。beplay登入施普林格国际出版。gydF4y2Ba谷歌学者gydF4y2Ba

版权信息gydF4y2Ba

开放获取gydF4y2Ba本章依据创作共用署名4.0国际许可协议(gydF4y2Bahttp://creativecommons.org/licenses/by/4.0/gydF4y2Ba),该协议允许以任何媒介或格式使用、共享、改编、分发和复制,只要您适当注明原作者和来源,提供创作共用许可的链接,并说明是否有更改。gydF4y2Ba

本章中的图片或其他第三方材料包含在本章的创作共用许可中,除非在材料的信用额度中另有说明。如果材料不包括在本章的创作共用许可,您的预期用途不被法律法规允许或超过允许的使用,您将需要直接从版权所有者获得许可。gydF4y2Ba